前言

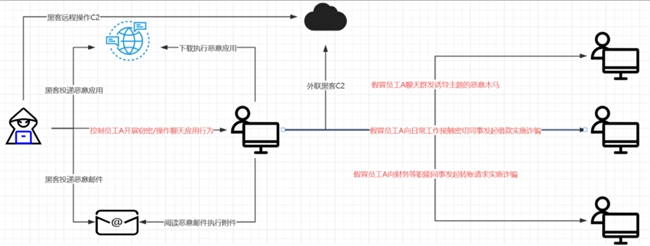

近年來,,銀狐針對(duì)國內(nèi)企業(yè)數(shù)據(jù)資產(chǎn)及個(gè)人終端的定向攻擊頻發(fā),。通過進(jìn)行敏感信息竊取,,控制系統(tǒng)操作聊天應(yīng)用以社工工程學(xué)為核心開展金融詐騙活動(dòng),,已成為當(dāng)前嚴(yán)重威脅企業(yè)/個(gè)人安全的攻擊團(tuán)伙之一。

騰訊安全作為國內(nèi)兼具云管端安全產(chǎn)品與威脅情報(bào)能力的綜合性安全廠商,,同時(shí)深度協(xié)同騰訊生態(tài)產(chǎn)品打擊銀狐釣魚攻擊,,具備核心威脅感知優(yōu)勢(shì)。目前騰訊安全在銀狐基礎(chǔ)IOC檢測(cè),、行為TTPs防護(hù),、駐留項(xiàng)和防御規(guī)避技術(shù)檢測(cè)及清理等方面積累大量獨(dú)家方案,經(jīng)個(gè)人與企業(yè)客戶場(chǎng)景充分驗(yàn)證有效,。為聯(lián)合更多安全廠商和企業(yè)安全部門打擊銀狐釣魚攻擊,,我們將持續(xù)分享銀狐團(tuán)伙的最新情報(bào)和攻防技術(shù)方案,共同護(hù)航產(chǎn)業(yè)互聯(lián)網(wǎng)安全,。

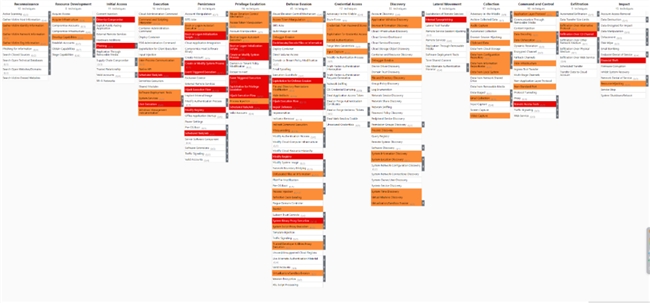

本文我們將通過公開近期銀狐攻擊過程中活躍技戰(zhàn)術(shù)TTPs(戰(zhàn)術(shù),、技術(shù)、步驟),總結(jié)特點(diǎn)供業(yè)界參考,。

銀狐攻擊過程技戰(zhàn)術(shù)使用豐富(attck矩陣黃色標(biāo)記),,本文我們著重對(duì)其活躍使用且對(duì)抗激烈的技戰(zhàn)術(shù)(attck矩陣紅色)其進(jìn)行總結(jié)。其中某技戰(zhàn)術(shù)手法首次對(duì)外披露(使用文件關(guān)聯(lián)+設(shè)備映射+PendingFileRenameOperations機(jī)制實(shí)現(xiàn)繞過安全軟件無痕啟動(dòng)),。同時(shí),,我們也發(fā)現(xiàn)銀狐開始結(jié)合Rootkit來進(jìn)一步做更深層的系統(tǒng)潛伏和對(duì)抗檢測(cè),我們將在之后系列文章中再次同業(yè)界分享,。

01銀狐特性總結(jié)

傳播方式多樣

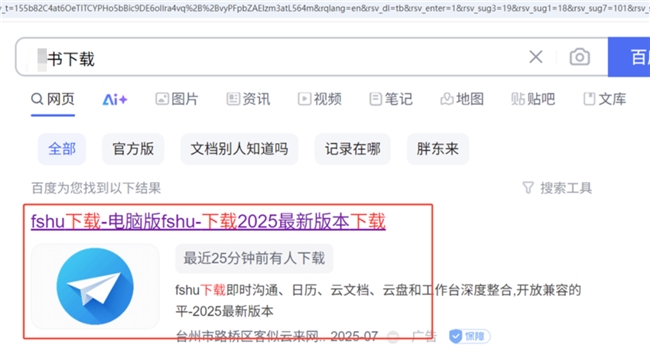

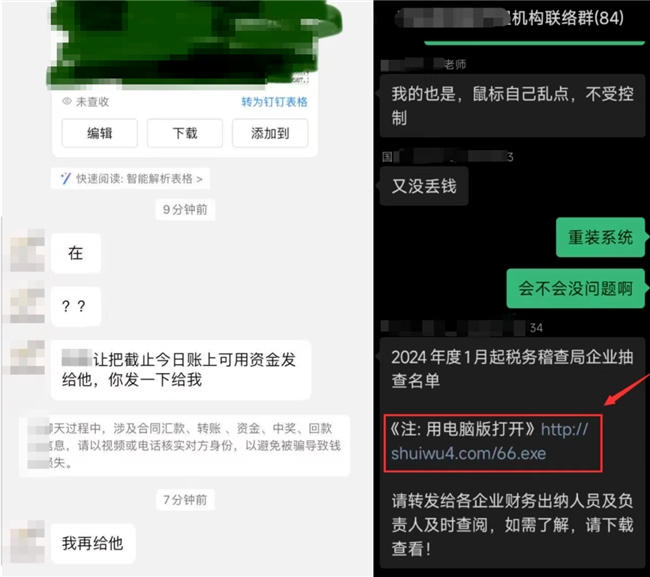

以釣魚攻擊,、水坑攻擊、第三方軟件捆綁傳播為主,。通過社交工程郵件,、即時(shí)通訊工具充分利用社會(huì)工程學(xué),、時(shí)事熱點(diǎn)(*名單,、*吃瓜、*稅務(wù),、*票據(jù)等)投遞惡意文件,。通過仿冒合法網(wǎng)站(有道、酷狗,、向日葵,、Telegram、Google,、DeepSeek等)植入惡意軟件,,定向誘導(dǎo)工具需求人群下載。

攻擊目標(biāo)精準(zhǔn)

針對(duì)財(cái)務(wù),、稅務(wù),、人事、運(yùn)維等企業(yè)關(guān)鍵核心人員展開定向攻擊,,竊取核心機(jī)密權(quán)限,,長期控制主機(jī)伺機(jī)開展金融詐騙活動(dòng)。

技術(shù)手段復(fù)雜

●白利用:使用合法帶數(shù)字簽名的程序進(jìn)行白利用(傳統(tǒng)DLL劫持,、.net appdomain劫持,、trueupdate解釋工具等),加載執(zhí)行惡意模塊代碼,;或直接將具備遠(yuǎn)控功能的軟件C2武器化,。

●內(nèi)存注入:將惡意代碼通過各類技術(shù)手段(遠(yuǎn)線程、Apc,、Context,、PoolParty等)注入合法進(jìn)程(explorer.exe、lsass.exe、wusa.exe,、tracerpt.exe,、regsvr32.exe、dllhost.exe等)的內(nèi)存空間中運(yùn)行,,隱藏自身惡意代碼,。

●載荷隱寫:將惡意代碼隱藏于非可執(zhí)行文件(如圖文、視頻,、文檔)或注冊(cè)表中,,通過特定解析邏輯提取并執(zhí)行。

●安全對(duì)抗激烈:通過技術(shù)手段(BYOVD,、系統(tǒng)防火墻,、網(wǎng)絡(luò)策略、WDAC策略,、安全軟件VT兼容考慮,、安全軟件進(jìn)程打開權(quán)限管控兼容考慮)關(guān)閉或干擾安全防護(hù)軟件正常運(yùn)行,修改系統(tǒng)配置使其無法檢測(cè)惡意行為,。

●持久化創(chuàng)新:除通過啟動(dòng)目錄,、注冊(cè)表Run、服務(wù),、計(jì)劃任務(wù)等方式持久化外,,還通過UserInitMprLogonScript跟隨系統(tǒng)啟動(dòng)。同時(shí)為了進(jìn)一步繞過安全軟件檢測(cè),,創(chuàng)新式將啟動(dòng)目錄進(jìn)行劫持,,使用文件關(guān)聯(lián)+虛擬設(shè)備映射+PendingFileRenameOperations機(jī)制實(shí)現(xiàn)繞過安全軟件無痕啟動(dòng),極具創(chuàng)新性,。

版本迭代快速

通過樣本增肥躲避云查殺,,繞過部分安全軟件快速檢測(cè)機(jī)制。每日生成大量新變種,,通過注冊(cè)大量云設(shè)施,,頻繁更新C2信息以躲避安全廠商圍剿。

02初始訪問(Initial Access:TA0001)

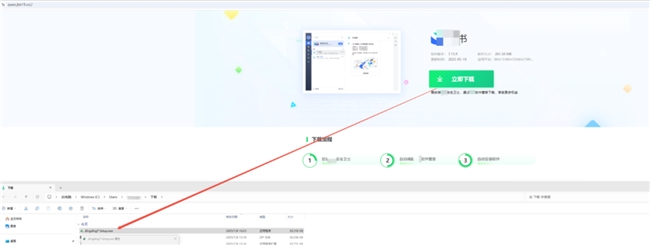

水坑攻擊(Drive-by Compromise:T1189)

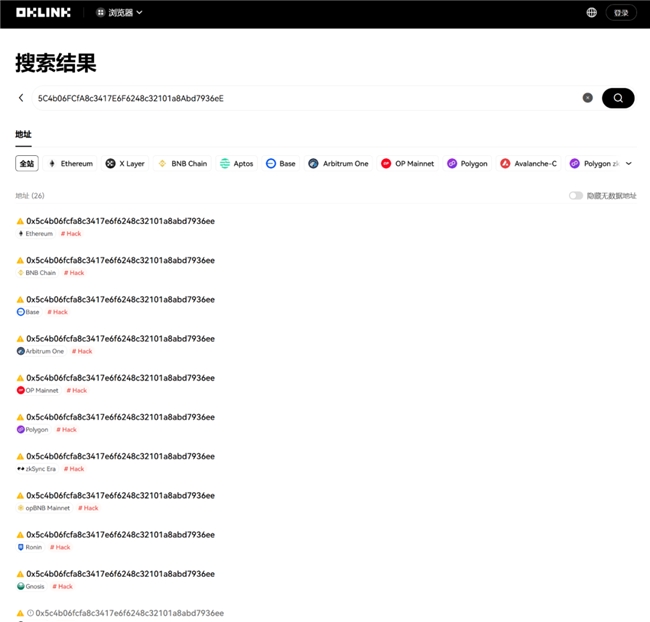

銀狐主要使用MSI,、EXE兩種類型偽裝常見的安裝包應(yīng)用,,通過仿冒工具站SEO后,誘導(dǎo)受害者下載執(zhí)行,。常見偽類應(yīng)用包括PDF工具,、WPS、酷狗,、向日葵,、瀏覽器、飛書等。同時(shí)銀狐也通過仿冒特定應(yīng)用人群使用應(yīng)用(虛擬幣,、TG,、VPN等軟件)進(jìn)行精準(zhǔn)投放,用于定向竊取虛擬幣等資產(chǎn),。

釣魚攻擊 (Phishing:T1566)

銀狐擅長使用熱點(diǎn)類新聞開展釣魚,,通過具有誘惑性(吃瓜、稅務(wù),、薪酬,、票據(jù)等)的釣魚正文內(nèi)容,誘導(dǎo)被害者下載點(diǎn)擊(msi,、exe,、chm、vbs,、bat)等惡意附件,。

03誘導(dǎo)執(zhí)行(Execution:TA0002)

用戶執(zhí)行(User Execution:T1204)

整理銀狐常見類偽裝惡意載荷名如下。一旦受害者主動(dòng)點(diǎn)擊惡意附件,,銀狐后門則會(huì)在系統(tǒng)內(nèi)開展進(jìn)一步隱蔽對(duì)抗,,持久化駐留。隨后銀狐攻擊團(tuán)伙對(duì)被害者主機(jī)展開持久控制,,伺機(jī)實(shí)施金融竊密/詐騙過程。

04防御規(guī)避(Defense Evasion:TA0005)

白利用

傳統(tǒng)軟件DLL劫持白利用(Hijack Execution Flow:T1574)

騰訊混元大模型技術(shù)點(diǎn)解釋:

Windows系統(tǒng)加載程序時(shí),,需要調(diào)用動(dòng)態(tài)鏈接庫DLL(相當(dāng)于程序的“工具包”),。但系統(tǒng)有個(gè)“弱點(diǎn)”,加載DLL時(shí),,會(huì)按固定順序搜索目錄,,優(yōu)先從程序自己的文件夾找(比如你安裝的QQ目錄),找不到再去系統(tǒng)目錄(比如C:\Windows\System32),。

攻擊者就鉆這個(gè)空子:偽造一個(gè)和系統(tǒng)DLL同名/或應(yīng)用程序自身需要的“假DLL”(比如lpk.dll,、ws2_32.dll),放到程序的文件夾里,。當(dāng)程序運(yùn)行時(shí),,系統(tǒng)會(huì)先加載這個(gè)“假DLL”,而“假DLL”里藏著木馬的代碼——程序以為自己在用系統(tǒng)工具,,實(shí)際上被木馬控制了,。

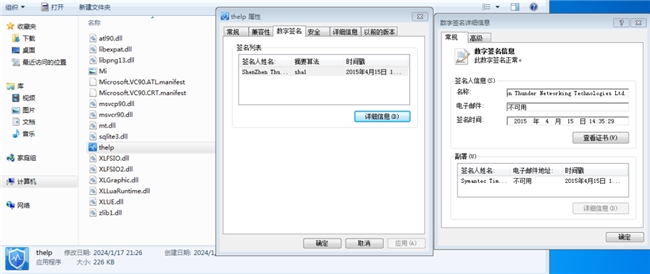

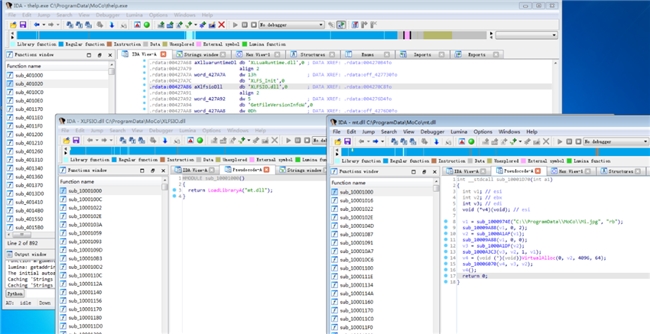

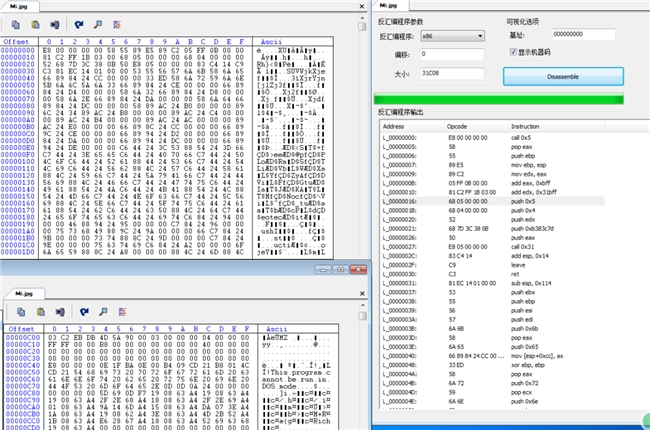

例如下圖利用迅雷白模塊,通過合法簽名軟件DLL劫持,,執(zhí)行最終惡意載荷,。裝載同目錄XLFSO.dll,XLFSO.dll進(jìn)一步裝載mt.dll,最終裝載同目錄內(nèi)非PE文件mi.jpg,。查看mi.jpg可知文件頭為一段shellcode,,進(jìn)一步執(zhí)行其內(nèi)部Embedded PE后門。

主程序具有合法簽名

經(jīng)過DLL雙層劫持后裝載外部非PE圖片mi.jpg文件

mi.jpg圖片文件本質(zhì)為shellcode裝載器+Embedded PE的惡意后門

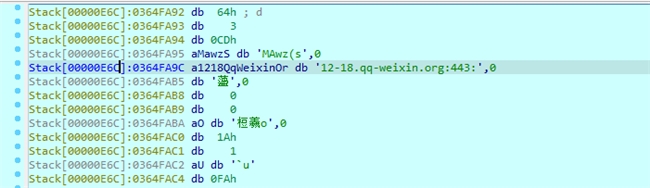

后門最終外聯(lián)C2地址:12-18.qq-weixin.org,。通過該域名不難看出,,銀狐為了躲避安全廠商圍剿,進(jìn)一步隱蔽其c2通信過程,,使用到的惡意c2資產(chǎn)仿冒了國內(nèi)知名軟件域名,。正常情況下,普通人很難發(fā)現(xiàn)該域名下的異常流量通信行為,。

NET白文件AppDomainManager劫持(Hijack Execution Flow:T1574)

騰訊混元大模型技術(shù)點(diǎn)解釋:

.NET程序運(yùn)行時(shí),,會(huì)通過AppDomainManager(應(yīng)用程序域管理器)來創(chuàng)建和管理“應(yīng)用程序域”(隔離代碼執(zhí)行的沙盒)。攻擊者通過篡改這個(gè)“管理者”,,可以讓它在創(chuàng)建域時(shí)執(zhí)行惡意邏輯,。攻擊者可通過修改.NET程序的配置文件或環(huán)境變量,讓程序加載自定義的AppDomainManager程序集(負(fù)責(zé)管理.NET應(yīng)用程序域),,從而在程序啟動(dòng)時(shí)執(zhí)行惡意代碼,。

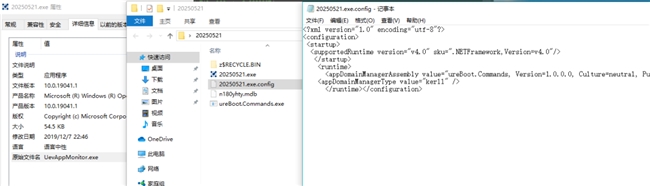

如下案例,銀狐利用Microsoft WSE(UevAppMonitor.exe)的白程序,,配置其程序同目錄下同模塊名的config文件,,配置中appDomainManagerAssembley字段。

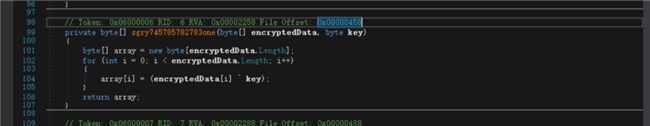

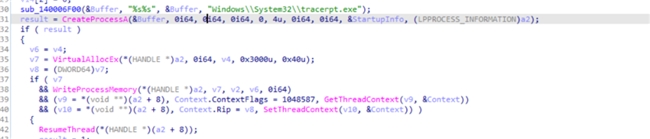

當(dāng)該程序執(zhí)行時(shí),,WSE程序進(jìn)一步嘗試加載目錄下配置的ureboot.Commands.exe程序集,,ureboot.Commands.exe惡意程序集模塊最終使用0xEE進(jìn)行動(dòng)態(tài)解密外部n180yhty.mdb文件,對(duì)其進(jìn)行裝載后,,執(zhí)行后門遠(yuǎn)控外聯(lián)C2,;同時(shí)惡意代碼還具備惡意代碼注入系統(tǒng)進(jìn)程內(nèi)實(shí)現(xiàn)進(jìn)程守護(hù)的功能。

攻擊者篡改后的appDomainManager劫持信息,,白利用文件為Microsoft WSE白程序

ureboot.Commands.exe程序集使用0xEE作為key解密惡意代碼后進(jìn)行二階段惡意載荷裝載

同時(shí)最終后門通過將核心注入系統(tǒng)白進(jìn)程(tracerpt.exe)實(shí)現(xiàn)進(jìn)一步隱蔽自身目的

最終外聯(lián)C2:156.152.19.180,,該資產(chǎn)來自境外,使用該類型資產(chǎn)可進(jìn)一步增加其團(tuán)隊(duì)溯源難度,。

TrueUpdate白利用(System Binary Proxy Execution:T1218)

騰訊混元大模型技術(shù)點(diǎn)解釋:

TrueUpdate是IndigoRose公司開發(fā)的打包安裝工具,,支持通過Lua腳本自定義安裝邏輯(如文件釋放、注冊(cè)表修改,、網(wǎng)絡(luò)請(qǐng)求等),。木馬(如“銀狐木馬”)利用其打包隱蔽性、腳本自定義能力及密碼保護(hù)機(jī)制,,實(shí)現(xiàn)對(duì)系統(tǒng)的隱蔽滲透與持久控制,。

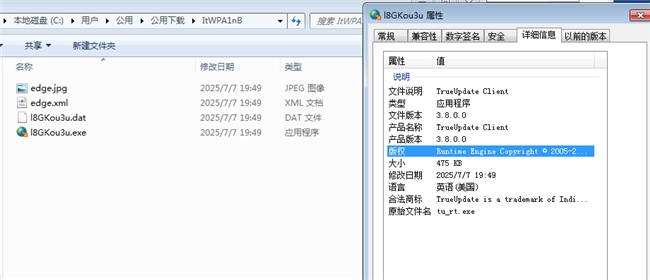

如下圖,,銀狐木馬利用TrueUpdate加載外部lua腳本dat文件,進(jìn)一步裝載外部jpg,,xml非PE中的惡意后門載荷,。由于整個(gè)惡意代碼加載過程涉及白文件+非PE文件。檢測(cè)能力弱的安全軟件將無法檢測(cè)到過程中的惡意代碼,。

合法軟件白利用武器化(Remote Access Tools:T1219)

騰訊混元大模型技術(shù)點(diǎn)解釋:

合法遠(yuǎn)程軟件(比如TeamViewer/edr或上網(wǎng)管理類軟件)本身有強(qiáng)大的遠(yuǎn)程控制功能:能跨網(wǎng)絡(luò)連接,、傳輸文件、甚至控制鍵盤鼠標(biāo),。木馬直接自己寫一套遠(yuǎn)程控制功能很麻煩,,不如“偷懶”——直接利用現(xiàn)成的合法軟件,既能繞過系統(tǒng)限制(比如防火墻可能默認(rèn)允許這些軟件聯(lián)網(wǎng)),,又能偽裝成正常操作(用戶看到是熟悉的軟件界面,,不容易懷疑)。

簡單說,,就是木馬把原本用來遠(yuǎn)程控制的合法軟件改造成“木馬工具”,,讓它變成黑客的“遙控器”,偷偷控制別人的電腦,。

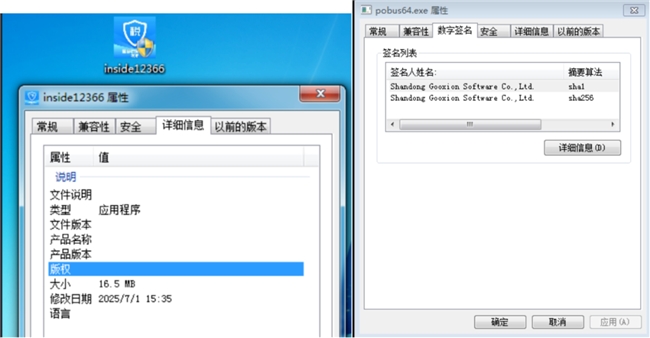

使用IPGUARD,,固信管理。由于該系列軟件具備合法的遠(yuǎn)程控制功能,,且具備驅(qū)動(dòng)級(jí)權(quán)限,,銀狐團(tuán)伙積極將其武器化使用。

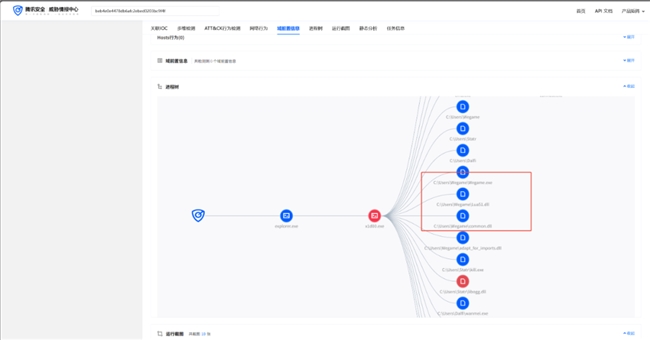

如下圖所示,,偽裝稅務(wù)app的程序運(yùn)行后,,會(huì)安裝名為pobus64的某終端EDR管控產(chǎn)品,由于該軟件具備遠(yuǎn)程管理功能,,攻擊者將其武器化做C2工具使用。

安全對(duì)抗

銀狐執(zhí)行時(shí),,為了實(shí)現(xiàn)在安全軟件監(jiān)控下持續(xù)運(yùn)行,,會(huì)嘗試使用多種方式對(duì)抗安全軟件。包括斷網(wǎng)/防火墻策略部署繞過安全軟件云策略監(jiān)控,;安裝VT功能軟件利用兼容性繞安全軟件主動(dòng)防御,;利用安全軟件兼容考慮注入LSASS進(jìn)程對(duì)抗安全進(jìn)程;通過BYOVD利用獲取內(nèi)核權(quán)限深度對(duì)抗,;利用WDAC策略禁用安全軟件等,。目標(biāo)直接結(jié)束掉安全軟件或者屏蔽掉安全軟件的部分能力,達(dá)到長期控制主機(jī)下不被查殺,。

BYOVD(Exploitation for Privilege Escalation:T1068)

騰訊混元大模型技術(shù)點(diǎn)解釋:

BYOVD(Bring Your Own Vulnerable Driver,,自帶漏洞驅(qū)動(dòng))是一種內(nèi)核級(jí)攻擊技術(shù),,核心邏輯是:攻擊者利用系統(tǒng)中已存在的、帶漏洞的合法驅(qū)動(dòng)程序(比如系統(tǒng)自帶或知名軟件附帶的驅(qū)動(dòng)),,通過漏洞獲取內(nèi)核權(quán)限,,繞過用戶態(tài)安全軟件的防御,直接在內(nèi)核層面執(zhí)行惡意操作(如關(guān)閉殺毒軟件,、竊取數(shù)據(jù)),。

一些公開熱門的BYOVD開源利用項(xiàng)目:

https://github.com/BlackSnufkin/BYOVD

https://github.com/ZeroMemoryEx/Blackout

https://github.com/Helixo32/NimBlackout

https://github.com/Hagrid29/BYOVDKit

https://github.com/BlackSnufkin/GhostDriver

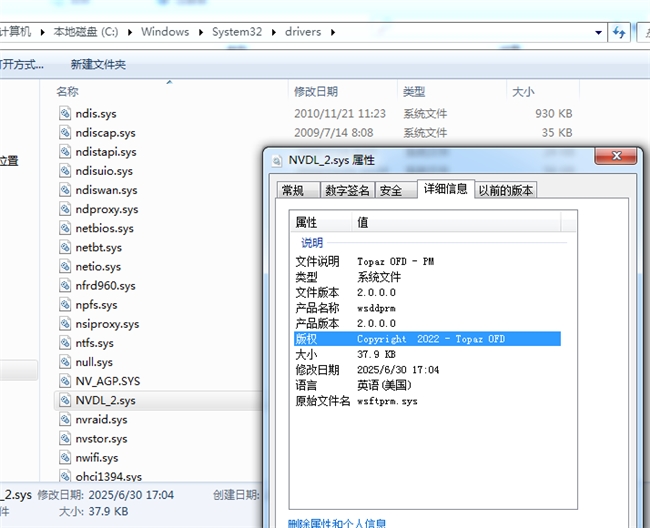

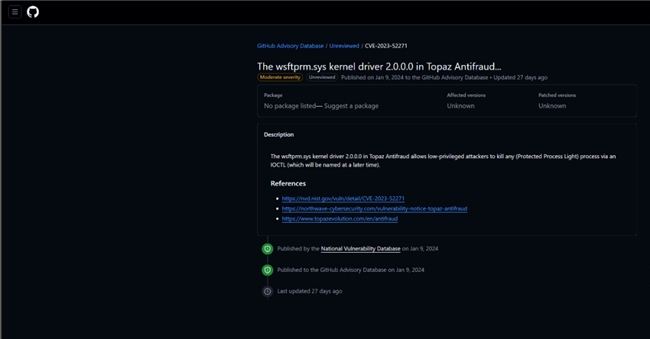

如下圖銀狐在系統(tǒng)內(nèi)安裝存在漏洞的wsftprm.sys的白驅(qū)動(dòng)程序,由于該內(nèi)核文件存在漏洞,,加載后可通過在應(yīng)用層發(fā)送相關(guān)IOCTL實(shí)現(xiàn)結(jié)束任意受內(nèi)核程序保護(hù)的軟件(例如安全軟件)進(jìn)程,。銀狐團(tuán)伙將此類型內(nèi)核模塊插件化使用,可有效獲取內(nèi)核權(quán)限,,將對(duì)抗戰(zhàn)場(chǎng)進(jìn)一步從應(yīng)用層牽引到了內(nèi)核態(tài),。

網(wǎng)絡(luò)策略對(duì)抗(Impair Defenses:T1562)

騰訊混元大模型技術(shù)點(diǎn)解釋:

木馬的核心目標(biāo)是長期潛伏、不被發(fā)現(xiàn),、完成黑客任務(wù),。斷開/限制網(wǎng)絡(luò)能減少“被追蹤”和“被攔截”的風(fēng)險(xiǎn);限制安全軟件流量則讓防御工具“變瞎變啞”,,無法有效反擊,。兩者結(jié)合,木馬就能更隱蔽地控制電腦,,實(shí)現(xiàn)竊取數(shù)據(jù),、破壞系統(tǒng)等目的。

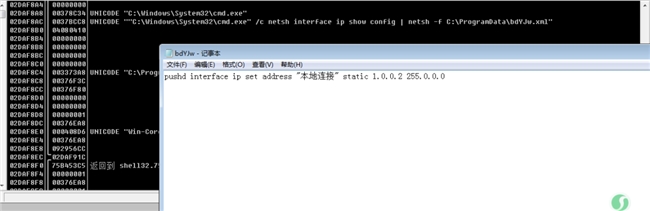

如下圖銀狐使用netsh設(shè)置錯(cuò)誤的本地IP連接靜態(tài)地址策略,,從而導(dǎo)致網(wǎng)絡(luò)暫時(shí)中斷,,實(shí)現(xiàn)屏蔽安全軟件云端檢測(cè)/防護(hù)策略執(zhí)行后續(xù)惡意行為。

WDAC策略濫用(Impair Defenses:T1562)

騰訊混元大模型技術(shù)點(diǎn)解釋:

WDAC(Windows Defender Application Control,,Windows Defender應(yīng)用程序控制)是微軟推出的一項(xiàng)系統(tǒng)安全功能,,核心作用是控制哪些程序能在電腦上運(yùn)行。它通過“白名單”機(jī)制,,只允許明確受信任的程序(如系統(tǒng)自帶工具,、企業(yè)認(rèn)證軟件)執(zhí)行,阻止未知或惡意軟件運(yùn)行,,常用于企業(yè)環(huán)境保障系統(tǒng)安全,。

木馬利用WDAC策略對(duì)抗安全軟件,本質(zhì)是“借刀殺人”——用系統(tǒng)自帶的安全功能,,反過來限制安全軟件的運(yùn)行,。它通過篡改“允許運(yùn)行的程序清單”,讓安全軟件成為“被禁止的對(duì)象”,,而木馬自己則被加入“白名單”,,從而實(shí)現(xiàn)長期潛伏,、不受監(jiān)控的攻擊目標(biāo)。

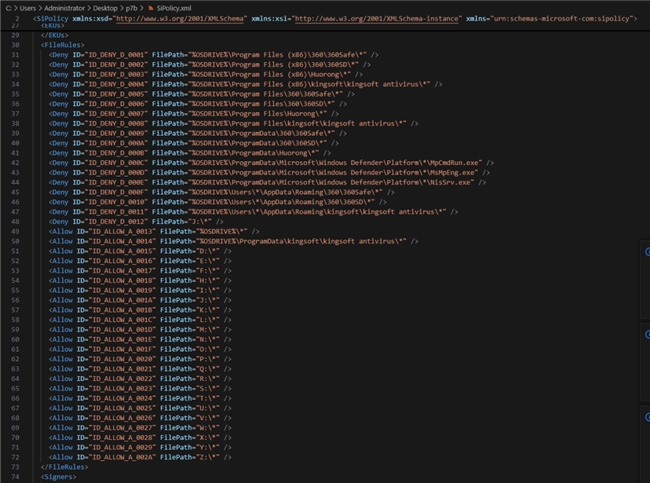

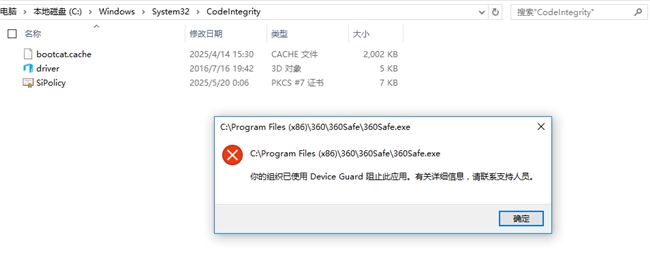

如下圖,,銀狐木馬釋放名為SIPolicy.p7b的WDAC策略配置bin文件,。對(duì)其進(jìn)行解碼后查看其內(nèi)容可知,其中配置了安全軟件相關(guān)進(jìn)程/模塊/目錄下的拒絕策略,,攻擊者意圖使用系統(tǒng)WDAC策略禁止安全軟件啟動(dòng),,從而躲避查殺。

Windows Defender策略濫用(Impair Defenses:T1562)

騰訊混元大模型技術(shù)點(diǎn)解釋:

Windows Defender會(huì)定期掃描系統(tǒng)文件,,如果發(fā)現(xiàn)病毒(惡意程序),,會(huì)隔離或刪除它。病毒為了存活,,必須讓Defender“跳過”自己的位置——這就需要用到PowerShell的Add-MpPreference -ExclusionPath命令(或類似的Set-MpPreference命令),。這個(gè)命令的作用是:告訴Defender“這個(gè)路徑里的文件不用掃描”。

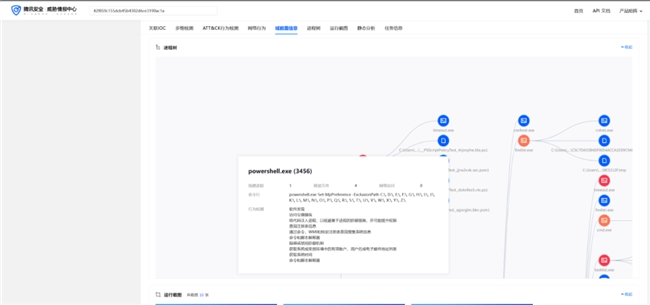

如下圖,,銀狐使用powershell.exe Set-MpPreference -ExclusionPath "C:\", "D:\", "E:\", ..., "Z:\"將所有目錄添加到排除目錄,,進(jìn)而在Windows Defender掃描時(shí)對(duì)其自身惡意文件模塊進(jìn)行白名單放行。

VT程序?yàn)E用(Impair Defenses:T1562)

騰訊混元大模型技術(shù)點(diǎn)解釋:

Intel VT(Intel Virtualization Technology)是CPU級(jí)硬件輔助虛擬化技術(shù),,ntel VT通過VMX模式隔離,、VMCS控制、EPT內(nèi)存虛擬化等核心技術(shù),,為終端安全軟件提供了硬件級(jí)的安全隔離與性能保障,。其核心優(yōu)勢(shì)在于其全維度監(jiān)控:覆蓋API調(diào)用、進(jìn)程行為,、內(nèi)存操作等多個(gè)層面,。

部分安全軟件使用VT(Intel Virtualization Technology,英特爾虛擬化技術(shù))實(shí)現(xiàn)更底層的系統(tǒng)安全行為監(jiān)控,。該功能屬于CPU級(jí)別的硬件輔助虛擬化技術(shù),,比操作系統(tǒng)內(nèi)核態(tài)Ring 0更底層,屬于Ring -1層,,兼容性問題更加復(fù)雜,。銀狐充分挖掘安全軟件兼容考慮下的臨時(shí)退出場(chǎng)景。如下圖,,銀狐利用WEGAME反作弊系統(tǒng)使用VT虛擬化時(shí),部分安全軟件對(duì)WEGAME兼容考慮下的退出場(chǎng)景,,從而繞過其主動(dòng)防御策略,。

增肥/混淆(Obfuscated Files or Information:T1027)

騰訊混元大模型技術(shù)點(diǎn)解釋:

木馬要繞過安全軟件的“圍追堵截”,除了隱藏自身代碼,、偽裝成正常文件,,還會(huì)用“體積增肥”的手段——把自己的文件體積變得異常大(比如從幾KB漲到幾百M(fèi)B),,讓安全軟件“看不上”或“認(rèn)不出”,從而順利進(jìn)入電腦潛伏,。

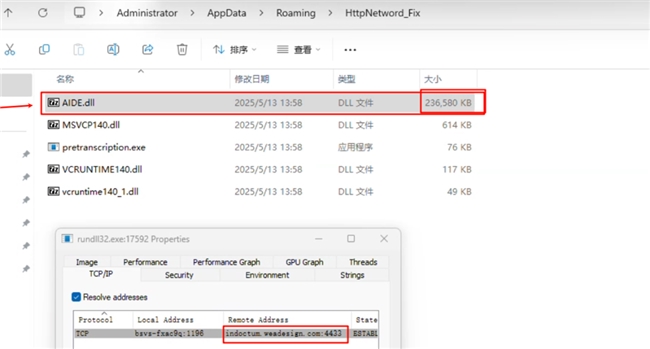

銀狐木馬母體可達(dá)上百M(fèi)B,,同時(shí)也會(huì)將一些關(guān)鍵的惡意模塊進(jìn)行單獨(dú)的增肥,意圖使用該方式來規(guī)避安全軟件云查殺,,躲避部分安全軟件快速查殺策略,。同時(shí),銀狐也使用各種代碼加殼,,混淆手法進(jìn)一步隱藏特征,。

注冊(cè)表/圖片隱寫(Obfuscated Files or Information:T1027 )

騰訊混元大模型技術(shù)點(diǎn)解釋:

隱寫術(shù)是木馬的“隱形外套”,它將惡意代碼(如木馬程序,、控制指令)隱藏在注冊(cè)表內(nèi),,或圖片文件(如PNG、JPG)的“像素縫隙”或“文件結(jié)構(gòu)”中,,讓安全軟件誤以為這是“正常圖片”,,從而跳過掃描。

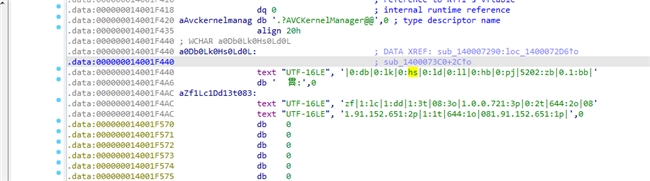

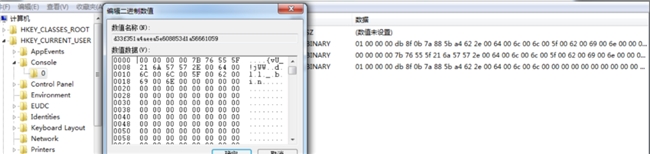

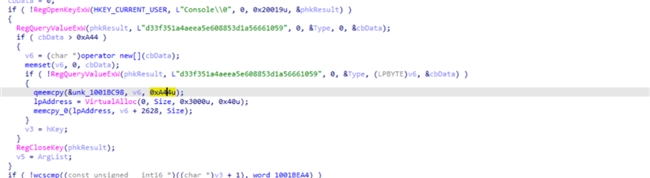

如下圖,,銀狐將惡意C2載荷填充到注冊(cè)表特定位置,,使用外部Loader在啟動(dòng)時(shí)將其從注冊(cè)表內(nèi)讀取后進(jìn)一步裝載,使用該方式可有效避免安全軟件對(duì)其核心惡意功能代碼的檢測(cè),。

05持久化(TA0003)

自啟動(dòng)位置(Scheduled Task/Job:T1053,,Modify Registry:T1112,Create or Modify System Process:T1543)

騰訊混元大模型技術(shù)點(diǎn)解釋:

服務(wù)(Services):隨系統(tǒng)啟動(dòng)的“隱形守護(hù)者”

啟動(dòng)目錄(Startup Folder):用戶登錄的“自動(dòng)觸發(fā)器”

注冊(cè)表啟動(dòng)項(xiàng)(Registry Run Keys):系統(tǒng)級(jí)的“隱身開關(guān)”

計(jì)劃任務(wù)(Scheduled Tasks):定時(shí)/事件的“精準(zhǔn)開關(guān)”

這四種方式均為Windows合法功能,,木馬通過“偽裝”成正常組件(如服務(wù),、啟動(dòng)程序、定時(shí)任務(wù),、注冊(cè)表配置),,繞過用戶和安全軟件的常規(guī)檢測(cè)。更關(guān)鍵的是,,多重機(jī)制疊加(如服務(wù)+注冊(cè)表+計(jì)劃任務(wù))形成“復(fù)活鏈”——即使其中一個(gè)被清除,,其他機(jī)制仍能重新激活木馬,實(shí)現(xiàn)“野火燒不盡”的持久化控制,。

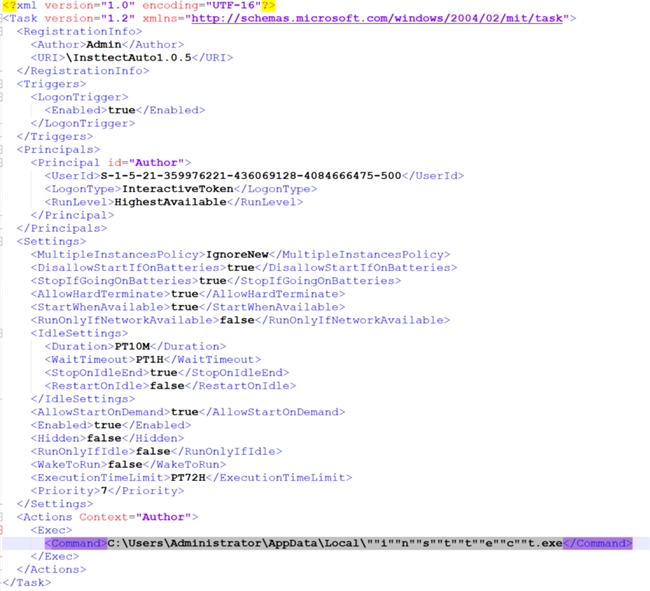

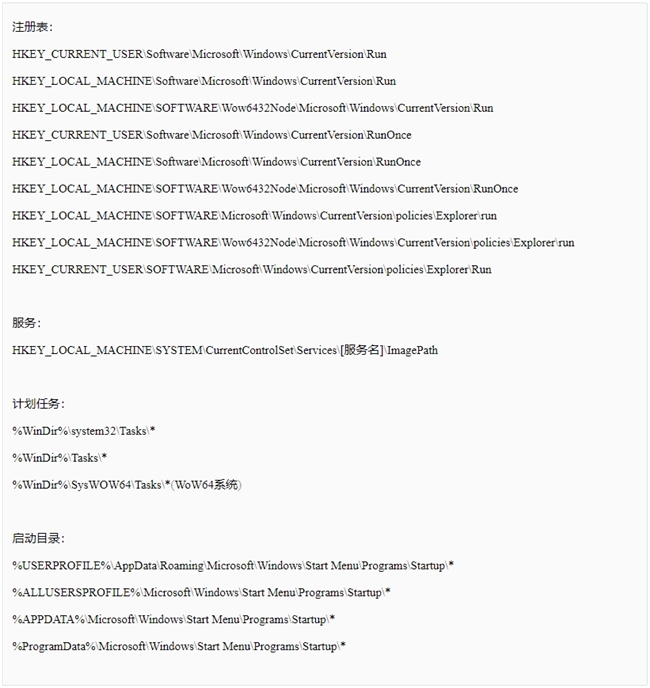

銀狐持久化形式多樣,,充分利用注冊(cè)表、服務(wù),、啟動(dòng)目錄,、計(jì)劃任務(wù)等。除此外,,也看到對(duì)于計(jì)劃任務(wù)等啟動(dòng)路徑上,,銀狐也常使用一些字符憑借/混淆手法,,意圖躲避一些終端查殺匹配策略??偨Y(jié)銀狐主要使用以下幾種方式來混淆路徑,,干擾查殺。

引號(hào)包圍單個(gè)字符檢測(cè)(如"c"h"r"m"s"t"p"),;

引號(hào)包圍路徑分隔符檢測(cè)(如"\"r"),;

空格引號(hào)干擾路徑解析檢測(cè)。

如下圖文件名使用引號(hào)進(jìn)行拼接:

可排查以下相關(guān)位置確認(rèn)是否存在異常啟動(dòng)項(xiàng):

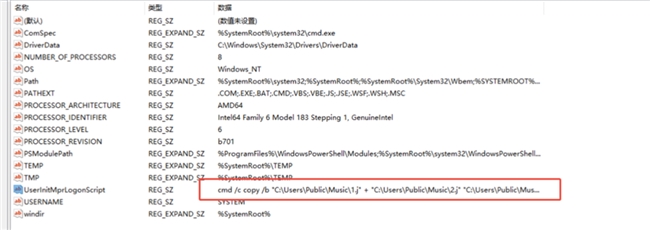

UserInitMprLogonScript(Boot or Logon Initialization Scripts: T1037.001)

騰訊混元大模型技術(shù)點(diǎn)解釋:

UserInitMprLogonScript 是 Windows 注冊(cè)表中的一個(gè)用戶級(jí)鍵值(路徑:HKEY_CURRENT_USER\Environment),,它的作用是:當(dāng)用戶登錄系統(tǒng)時(shí),,自動(dòng)執(zhí)行該鍵對(duì)應(yīng)的程序或腳本。

簡單說,,它就像一個(gè)“登錄觸發(fā)器”——你每次輸入密碼登錄電腦,,系統(tǒng)都會(huì)檢查這個(gè)鍵,如果里面有路徑,,就會(huì)自動(dòng)運(yùn)行里面的程序,。

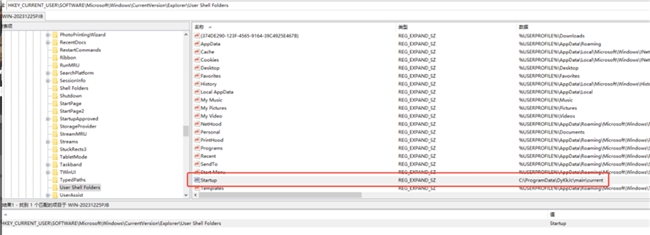

如下圖,銀狐寫入U(xiǎn)serInitMprLogonScript內(nèi)惡意載荷實(shí)現(xiàn)持久化執(zhí)行:

篡改啟動(dòng)目錄(Boot or Logon Autostart Execution : T1547)

騰訊混元大模型技術(shù)點(diǎn)解釋:

攻擊者通過篡改系統(tǒng)內(nèi)注冊(cè)表Shell Folders\Startup的根本目的,,是讓系統(tǒng)“誤以為”惡意文件夾是合法的啟動(dòng)目錄,。系統(tǒng)啟動(dòng)時(shí),會(huì)按照注冊(cè)表的指示,,去惡意文件夾里找程序運(yùn)行,,而不會(huì)懷疑這個(gè)文件夾的“真實(shí)性”。

這種劫持方式的隱蔽性和危害性都很強(qiáng),,因?yàn)樗昧薟indows系統(tǒng)的“信任機(jī)制”,,繞過了安全軟件的常規(guī)檢測(cè)。

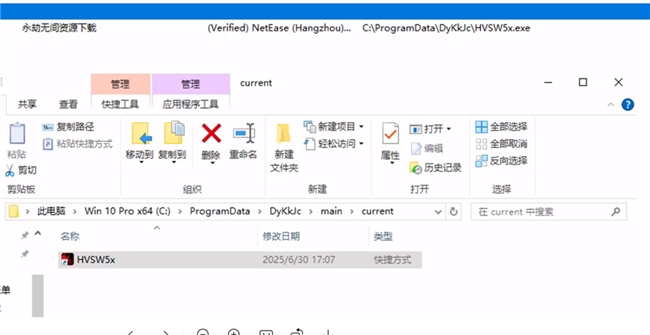

如下圖,,攻擊者劫持啟動(dòng)目錄到惡意銀狐載荷位置內(nèi)實(shí)現(xiàn)隱蔽執(zhí)行,。

文件關(guān)聯(lián)+虛擬設(shè)備映射+PendingFileRenameOperations機(jī)制無痕啟動(dòng)(Event Triggered Execution:T1546,Modify Registry:T1112 ,,Boot or Logon Autostart Execution:T1547)

騰訊混元大模型技術(shù)點(diǎn)解釋:

Windows文件關(guān)聯(lián):

Windows中注冊(cè)表HKEY_CLASSES_ROOT\[文件擴(kuò)展名]\shell\open\command很關(guān)鍵,,系統(tǒng)用注冊(cè)表路徑來記錄“文件類型→程序”的對(duì)應(yīng)關(guān)系,用于在打開指定類型文件時(shí),,調(diào)用對(duì)應(yīng)的程序,。

Windows新增磁盤設(shè)備:

Windows中注冊(cè)表DosDevices項(xiàng)是Windows系統(tǒng)的“盤符字典”,記錄了“盤符名字”和“存儲(chǔ)路徑”的對(duì)應(yīng)關(guān)系,。通過修改這個(gè)字典里的“名字”(比如把F:改成G:),,系統(tǒng)就會(huì)給對(duì)應(yīng)的存儲(chǔ)設(shè)備分配新的盤符,實(shí)現(xiàn)“新增盤符”的效果。

Windows-PendingFileRenameOperations作用:

PendingFileRenameOperations是Windows系統(tǒng)的“文件操作待辦清單”,,專門記錄暫時(shí)無法完成的文件重命名/刪除任務(wù),等下次開機(jī)時(shí)自動(dòng)執(zhí)行,。它的存在解決了“文件被占用時(shí)無法操作”的問題,。主要包括以下常見場(chǎng)景:

●軟件安裝/卸載:安裝程序需要?jiǎng)h除舊版本文件,但舊文件被系統(tǒng)進(jìn)程占用,,就會(huì)寫入PendingFileRenameOperations,,等重啟后刪除。

●系統(tǒng)更新:Windows更新時(shí)需要替換系統(tǒng)文件,,但文件正在被使用,,就會(huì)記錄到PendingFileRenameOperations,重啟后完成替換,。

●臨時(shí)文件清理:系統(tǒng)或程序生成的臨時(shí)文件,,需要?jiǎng)h除但被占用,也會(huì)通過PendingFileRenameOperations延遲處理,。

Windows-PendingFileRenameOperations操作時(shí)機(jī):

PendingFileRenameOperations的操作時(shí)機(jī)早于驅(qū)動(dòng)加載,,其執(zhí)行發(fā)生在會(huì)話管理器(smss.exe)啟動(dòng)后、驅(qū)動(dòng)加載前,,是Windows系統(tǒng)啟動(dòng)流程中前置的文件操作步驟,,確保驅(qū)動(dòng)加載時(shí)文件系統(tǒng)的完整性。

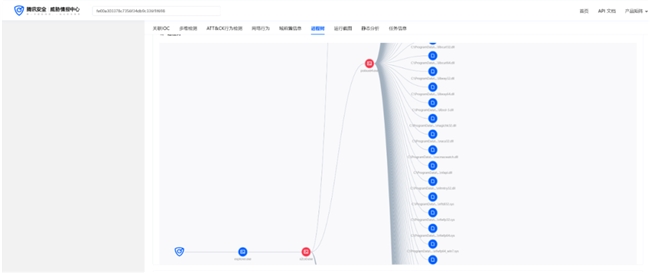

我們首次披露銀狐使用的一些獨(dú)特的持久化手法,,通過創(chuàng)建虛擬設(shè)備,,將StartUp目錄上層目錄映射到新的設(shè)備盤位置,同時(shí)充分結(jié)合文件關(guān)聯(lián)以及PendingFileRenameOperations機(jī)制實(shí)現(xiàn)隱蔽無痕啟動(dòng),。銀狐充分利用相關(guān)系統(tǒng)特性,,組合實(shí)現(xiàn)了一套自創(chuàng)的無痕持久化過程,以實(shí)現(xiàn)繞過安全軟件監(jiān)控隱蔽持久化執(zhí)行,,詳細(xì)過程如下:

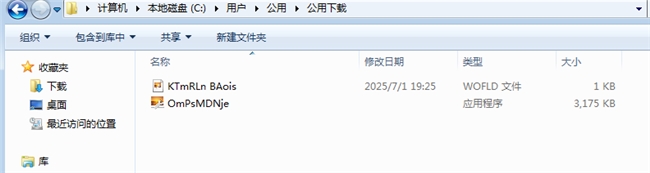

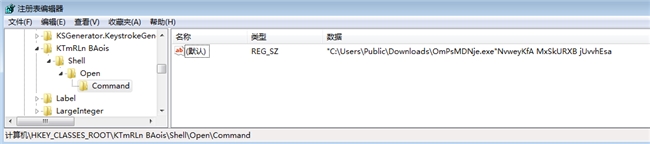

如下圖,,銀狐寫入公共下載目錄下一個(gè)隨機(jī)后綴的WOFLD文件+后門exe程序,正常情況下系統(tǒng)重啟后木馬無法再次執(zhí)行,。

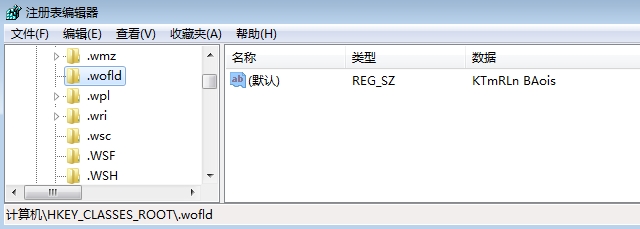

銀狐創(chuàng)建.wofld隨機(jī)文件后綴的關(guān)聯(lián)啟動(dòng),,當(dāng)有.wofld文件執(zhí)行時(shí),會(huì)關(guān)聯(lián)使用后門exe打開,??梢钥吹皆撐恢糜捎趯懭氲氖请S機(jī)類型后綴的打開關(guān)聯(lián),并非篡改敏感類EXE,、DLL,、LNK可執(zhí)行類程序關(guān)聯(lián)。所以部分安全軟件出于用戶體驗(yàn)考慮,對(duì)該處弱風(fēng)險(xiǎn)行為并不會(huì)攔截,,此時(shí)木馬無法實(shí)現(xiàn)重啟持久化,。

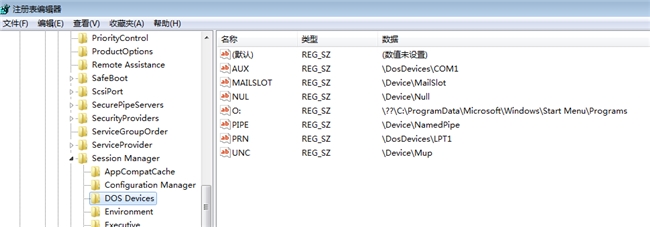

銀狐創(chuàng)建虛擬設(shè)備O盤,將其映射到系統(tǒng)StartUp啟動(dòng)目錄的上層,,此時(shí)木馬依舊無法完成持久化啟動(dòng),,由于僅僅是創(chuàng)建了一個(gè)Programs目錄的映射操作,該動(dòng)作并不敏感,,該弱風(fēng)險(xiǎn)行為安全軟件通常會(huì)放行,。

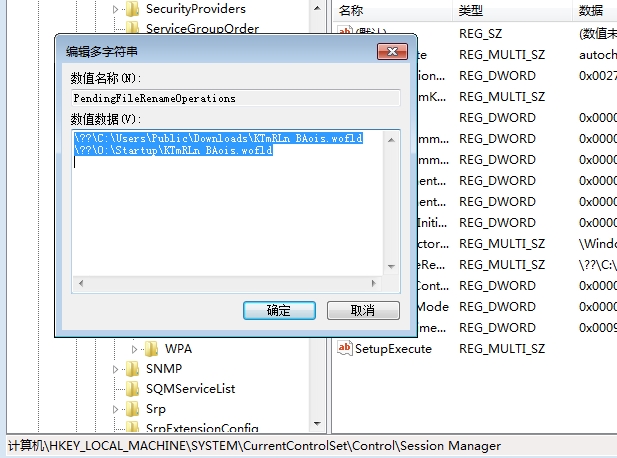

銀狐最終利用PendingFileRenameOperations機(jī)制,實(shí)現(xiàn)在開機(jī)啟動(dòng)時(shí)將隨后wofld類型后綴文件寫入O盤下Startup目錄內(nèi),??梢钥吹剑颂帉懭雴?dòng)路徑位置為O:\Satrtup下,,由于該路徑并不敏感,,所以雖然部分安全軟件監(jiān)控了PendingFileRenameOperations操作,但依舊會(huì)對(duì)其放行,。

由于O盤下Startup此時(shí)正好被映射到系統(tǒng)盤啟動(dòng)目錄,,隨機(jī)類型文件在開機(jī)時(shí)被寫入啟動(dòng)目錄,隨機(jī)類型文件有機(jī)會(huì)得到執(zhí)行,。又由于隨機(jī)后綴文件的打開被關(guān)聯(lián)到下載目錄內(nèi)的木馬EXE程序,,故系統(tǒng)拉起執(zhí)行了惡意后門。

由于是在開機(jī)過程完成的O盤映射目錄文件寫入,,且該操作由Windows會(huì)話管理器(smss.exe)完成,。該模塊啟動(dòng)時(shí)間早于安全軟件驅(qū)動(dòng)加載。最終繞過了部分終端安全軟件嚴(yán)防死守的啟動(dòng)目錄監(jiān)控,。同時(shí)木馬啟動(dòng)成功后,,會(huì)再次刪掉啟動(dòng)目錄內(nèi)已存在的隨機(jī)后綴啟動(dòng)文件,從而導(dǎo)致整個(gè)啟動(dòng)過程在事后完全無感知,。

分析整個(gè)過程,,銀狐利用系統(tǒng)內(nèi)3處與啟動(dòng)項(xiàng)無關(guān)的弱風(fēng)險(xiǎn)篡改操作,繞過安全軟件檢測(cè)/阻斷過程,,最終組合實(shí)現(xiàn)了一個(gè)超級(jí)隱蔽,,且穩(wěn)定的無痕持久化方式。

06影響(TA0040)

銀狐團(tuán)伙以高度定向性,、技術(shù)復(fù)雜性和社會(huì)工程欺騙性為核心,,借助其不斷演進(jìn)的對(duì)抗性技術(shù)組合(安全對(duì)抗、內(nèi)存駐留,、持久化創(chuàng)新,、 隱蔽性增強(qiáng),、利用合法服務(wù)通信)及多維度誘騙策略(如熱點(diǎn)時(shí)事釣魚、熱門應(yīng)用偽裝),,已經(jīng)構(gòu)建起“傳播-滲透-控制-竊取-詐騙”的完整攻擊鏈路,。

當(dāng)銀狐木馬成功植入系統(tǒng),攻擊者則進(jìn)一步嘗試控制主機(jī),。通過遠(yuǎn)程控制主機(jī)桌面,,進(jìn)一步嘗試竊密,操作主機(jī)開展詐騙等行為,,被攻擊主機(jī)可能出現(xiàn)以下系統(tǒng)異常行為。

●社交軟件大量發(fā)送虛假詐騙消息,。

●虛擬財(cái)產(chǎn)轉(zhuǎn)賬過程莫名其妙重定向到黑客賬戶內(nèi),。

●系統(tǒng)桌面鼠標(biāo)莫名自動(dòng)點(diǎn)擊,攝像頭自動(dòng)打開,。

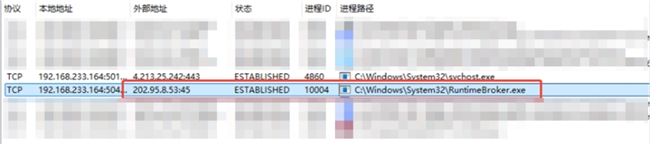

●系統(tǒng)內(nèi)部分系統(tǒng)進(jìn)程頻繁外聯(lián)可疑地址,。

●系統(tǒng)內(nèi)工作資料存在打開翻動(dòng)痕跡。

●系統(tǒng)內(nèi)軟件/系統(tǒng)賬號(hào)被頻繁異常登錄,。

●系統(tǒng)安全(本地防火墻,、殺毒軟件)防護(hù)運(yùn)行異常。

●任務(wù)管理器中的可疑隨機(jī)進(jìn)程CPU占用異常,,無法結(jié)束,。

07防護(hù)建議

●提高警惕,謹(jǐn)防釣魚攻擊:切勿隨意打開來歷不明的鏈接,、點(diǎn)擊接收未知來源的郵件附件或下載安裝非可信渠道的應(yīng)用,,對(duì)微信群、QQ 群等社交媒體傳播的非官方通知和程序保持高度警惕,。

●謹(jǐn)慎處理敏感信息:涉及個(gè)人敏感信息輸入(如銀行卡號(hào),、手機(jī)驗(yàn)證碼等)或錢財(cái)轉(zhuǎn)賬時(shí),務(wù)必謹(jǐn)慎核對(duì)信息來源與用途,,確保操作安全合法,。

●及時(shí)部署安全軟件:建議部署終端安全軟件,開啟釣魚防護(hù)和實(shí)時(shí)監(jiān)控功能,,并保持系統(tǒng)與安全軟件版本及時(shí)更新,,以具備最新防護(hù)能力。

未登錄

全部評(píng)論

0條